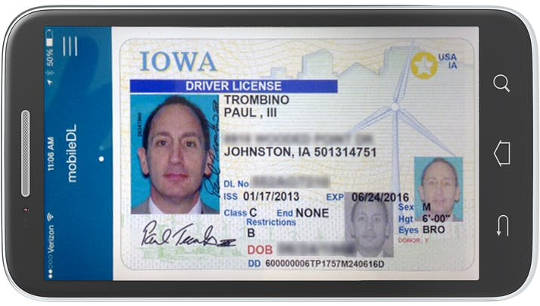

कई ऐप और सेवाओं के लिए एक स्मार्टफ़ोन आईडी का एक डिजिटल रूप है आयोवा परिवहन विभाग

स्मार्टफ़ोन आपके ईमेल, आपकी फ़ोटो और आपके कैलेंडर को संग्रहीत करता है। वे ऑनलाइन सोशल मीडिया साइटों जैसे फेसबुक और ट्विटर, और यहां तक कि आपके बैंक और क्रेडिट कार्ड खाते तक पहुंच प्रदान करते हैं। और वे कुछ भी अधिक निजी और कीमती - अपनी डिजिटल पहचान की कुंजी हैं।

उनकी भूमिका के माध्यम से दो-कारक प्रमाणीकरण प्रणाली, सबसे अधिक इस्तेमाल किया सुरक्षित डिजिटल पहचान संरक्षण विधि, ऑनलाइन और बंद दोनों लोगों को पहचानने के लिए स्मार्टफ़ोन आवश्यक हो गए हैं यदि स्मार्टफोन पर डेटा और ऐप्स सुरक्षित नहीं हैं, तो यह लोगों की पहचान के लिए खतरा है, संभवतः घुसपैठियों को सामाजिक नेटवर्क, ईमेल, कार्यस्थल संचार और अन्य ऑनलाइन खातों पर उनके लक्ष्य के रूप में प्रस्तुत करने की अनुमति देती है।

हाल ही में 2012 के रूप में, एफबीआई लोगों को अपने स्मार्टफोन्स के डेटा की सुरक्षा की सिफारिश की इसे एन्क्रिप्ट करके हाल ही में, हालांकि, अभिकरण है फोन निर्माताओं से पूछा एक रास्ता प्रदान करने के लिए एन्क्रिप्टेड उपकरणों में शामिल हो, क्या पुलिस कॉल "असाधारण पहुंच। "इस बहस ने अब तक डेटा गोपनीयता पर ध्यान केंद्रित किया है, लेकिन यह स्मार्टफोन एन्क्रिप्शन के एक महत्वपूर्ण पहलू को छोड़ देता है: लोगों की निजी ऑनलाइन पहचान सुरक्षित करने की इसकी क्षमता

जैसा कि मैंने अपनी हाल की किताब में लिखा है, "में सुनकर: एक असुरक्षित आयु में साइबर सुरक्षा, "एफबीआई चाहता है कि क्या कर रहा है - फोन अनलॉक करने के लिए आसान बनाने - जरूरी उपयोगकर्ताओं की सुरक्षा कम हो जाती है हाल ही में राष्ट्रीय अकादमियों विज्ञान, इंजीनियरिंग और चिकित्सा अध्ययन, जिसमें मैंने भाग लिया, यह भी चेतावनी दी है कि फोन को आसानी से अनलॉक करना लोगों की ऑनलाइन पहचान हासिल करने के इस प्रमुख तत्व को कमजोर रूप से कमजोर कर देता है।

सबूत इकट्ठा करना या सुरक्षा को कमजोर करना?

हाल के वर्षों में, पुलिस ने आपराधिक जांच के भाग के रूप में संदिग्धों के स्मार्टफोन तक पहुंच की मांग की है, और तकनीक कंपनियों ने विरोध किया है इन स्थितियों में से सबसे प्रमुख इनके पश्चाताप में उभर आए थे 2015 सैन बर्नार्डिन सामूहिक शूटिंग। एक हमलावरों की गोलीबारी में मारे जाने से पहले, वे अपने कंप्यूटर और फोन को नष्ट करने में सक्षम थे - सिवाय एक, एक बंद iPhone एफबीआई फोन डिक्रिप्ट करना चाहता था, लेकिन चिंतित है कि एप्पल के सुरक्षा तंत्र को दरार करने के असफल प्रयासों से फोन को भी इसका कारण हो सकता है अपने सभी डेटा हटाएं.

एजेंसी न्यायालय में ऐप्पल लिया, फोन की अंतर्निहित सुरक्षा से बचने के लिए कंपनी को विशेष सॉफ्टवेयर लिखने के लिए मजबूर करना चाहता है। ऐप्पल ने विरोध किया, और तर्क दिया कि एफबीआई के प्रयास सरकार से अधिक था, अगर सफल हो, तो क्या होगा? सभी iPhone उपयोगकर्ताओं की सुरक्षा कम करें - और, विस्तार से, सभी स्मार्टफ़ोन उपयोगकर्ताओं की।

एफबीआई के साथ संघर्ष का समाधान हो गया फोन में तोड़ने के लिए एक साइबर सुरक्षा फर्म का भुगतान किया - और मिल गया प्रासंगिकता की कुछ भी नहीं जांच करने के लिए लेकिन ब्यूरो स्थिर बने रहे कि जांचकर्ताओं को वे जो "असाधारण पहुंच, "और क्या दूसरों को एक"वापस दरवाजा": अंतर्निहित सॉफ्टवेयर लॉक किए गए फोनों को डिक्रिप्ट करने के लिए पुलिस को अनुमति देता है।

दो-कारक प्रमाणीकरण के महत्व

स्थिति है एफबीआई के सुझाव के मुताबिक उतना आसान नहीं है। सुरक्षित फोन पुलिस की जांच में बाधाएं प्रदान करते हैं, लेकिन वे मजबूत साइबर सुरक्षा का एक उत्कृष्ट घटक भी हैं और साइबरैटैक्स की आवृत्ति और उनके लक्ष्य की विविधता को देखते हुए, यह अत्यंत महत्वपूर्ण है

जुलाई 2015 में, अमेरिकी अधिकारियों ने घोषणा की थी cyberthieves चोरी हो गया था सामाजिक सुरक्षा संख्या, स्वास्थ्य और वित्तीय जानकारी और अन्य निजी डेटा 21.5 लाख लोग यूएस के ऑफिस ऑफ कार्मिक प्रबंधन से संघीय सुरक्षा मंजूरी के लिए आवेदन किया था दिसंबर 2015 में, यूक्रेन में तीन बिजली कंपनियों में साइबरटाकैक छोड़ा गया छः घंटे तक बिजली के बिना लाखों लोगों का एक चौथाई। मार्च 2016 में, अनगिनत ईमेल चोरी हुए थे से निजी जीमेल अकाउंट हिलेरी क्लिंटन के राष्ट्रपति अभियान के अध्यक्ष जॉन पोडेस्टा की

इन मामलों में से प्रत्येक में, और बाद में दुनिया भर में कई और अधिक, एक खराब सुरक्षा प्रथा - केवल पासवर्ड के माध्यम से खातों को सुरक्षित करना - बुरे लोगों को गंभीर नुकसान पहुंचाए। लॉग इन क्रेडेंशियल जब दरार करने के लिए आसान कर रहे हैं, घुसपैठियों जल्दी में मिलता है - और कर सकते हैं महीनों तक ध्यान न दें.

ऑनलाइन खातों को सुरक्षित करने के लिए प्रौद्योगिकी लोगों की जेब में है एक स्मार्टफोन का उपयोग करने वाले सॉफ्टवेयर का एक भाग चलाने के लिए दो-कारक (या दूसरा-कारक) प्रमाणीकरण बुरे लोगों के लिए ऑनलाइन खातों में प्रवेश करना कठिन बना देता है स्मार्टफ़ोन पर सॉफ़्टवेयर एक अतिरिक्त सूचना का उपयोग करता है, जिसे उपयोगकर्ता को लॉगिन करने की अनुमति से पहले यूज़रनेम और पासवर्ड से परे आपूर्ति करनी होगी।

वर्तमान में, कई स्मार्टफ़ोन मालिक दूसरे शब्दों के रूप में पाठ संदेश का उपयोग करते हैं, लेकिन यह काफी अच्छा नहीं है अमेरिकी राष्ट्रीय मानक और प्रौद्योगिकी संस्थान चेतावनी देते हैं कि टेक्स्टिंग बहुत कम सुरक्षित है प्रमाणीकरण ऐप्स की तुलना में: हमलावरों हस्तक्षेप ग्रंथों या फिर किसी मोबाइल कंपनी को एसएमएस संदेश अग्रेषित करने के लिए एक मोबाइल कंपनी को भी समझें। (यह हुआ है रूसी कार्यकर्ताओं, ब्लैक लाइव्स मेटर कार्यकर्ता डेरे मैक्ससन, तथा दूसरों.)

एक सुरक्षित संस्करण एक विशेष ऐप है, जैसे Google प्रमाणक or Authy, जो समय-आधारित एक-बार पासवर्ड कहते हैं जब कोई उपयोगकर्ता किसी सेवा में लॉगिन करना चाहता है, वह उपयोगकर्ता नाम और पासवर्ड प्रदान करता है, और फिर ऐप के कोड के लिए एक संकेत मिलता है ऐप को खोलने से छह अंकों के कोड का पता चलता है जो प्रत्येक 30 सेकेंड में बदलता है। केवल उस टाइपिंग पर कि वास्तव में लॉग इन उपयोगकर्ता वास्तव में है जोड़ी यह भी आसान बनाता है: एक यूज़रनेम और पासवर्ड में उपयोगकर्ता के प्रकार के बाद, सिस्टम अपने फोन पर डुओ ऐप को पिंग करता है, जिससे वह लॉगिन की पुष्टि करने के लिए स्क्रीन को टैप कर सकती है।

हालांकि, ये ऐप्स केवल उतने ही सुरक्षित हैं जैसे फोन ही है अगर एक स्मार्टफोन में कमजोर सुरक्षा होती है, तो जिस व्यक्ति का कब्ज़ा होता है वह किसी व्यक्ति के डिजिटल खातों तक पहुंच प्राप्त कर सकता है, यहां तक कि मालिक को लॉक कर सकता है। वास्तव में, iPhone के एक्स-एक्स में शुरू होने के कुछ समय बाद, हैकर्स तकनीक विकसित की एसटी खो जाने और चोरी हुए फोनों में हैकिंग. ऐप्पल ने जवाब दिया by बेहतर सुरक्षा का निर्माण के लिए अपने फोन पर डेटा; ये सुरक्षा का एक ही सेट हैं जो कानून प्रवर्तन अब पूर्ववत करना चाहते हैं।

आपदा से बचना

प्रमाणीकरण में एक दूसरे कारक के रूप में एक फोन का उपयोग करना सुविधाजनक है: ज्यादातर लोग हर समय अपने फोन को लेते हैं, और ऐप्स का उपयोग करना आसान है। और यह सुरक्षित है: प्रयोक्ता नोटिस करते हैं कि उनके फोन अनुपलब्ध हैं, जो वे नहीं करते हैं यदि कोई पासवर्ड उठाया जाता है दूसरे कारक प्रमाणक के रूप में फ़ोन केवल उपयोगकर्ता नाम और पासवर्ड से परे सुरक्षा में एक विशाल वृद्धि प्रदान करते हैं।

अगर कार्मिक प्रबंधन का कार्यालय दूसरी कारक प्रमाणीकरण का उपयोग कर रहा था, तो उन कर्मियों के रिकॉर्ड को लिफ्ट करने में इतना आसान नहीं होता। यदि यूक्रेनी बिजली कंपनियां बिजली वितरण को नियंत्रित करने वाले आंतरिक नेटवर्क तक पहुंच के लिए दूसरे कारक प्रमाणीकरण का उपयोग कर रही हैं, तो हैकर्स ने पावर ग्रिड को स्वयं को बाधित करने के लिए बहुत कठिन पाया होगा और जॉन पॉडेस्टा दूसरे कारक प्रमाणीकरण का उपयोग कर रहे थे, रूसी हैकर अपने जीमेल खाते में प्रवेश नहीं कर पाए होंगे, यहां तक कि उनके पासवर्ड के साथ भी।

एफबीआई इस महत्वपूर्ण मुद्दे पर खुद का विरोध करता है। एजेंसी है सार्वजनिक उपयोग दो-कारक प्रमाणीकरण का सुझाव दिया और इसकी आवश्यकता है जब पुलिस अधिकारी इससे जुड़ना चाहते हैं संघीय आपराधिक न्याय डेटाबेस सिस्टम किसी असुरक्षित स्थान से जैसे कि एक कॉफी शॉप या यहां तक कि एक पुलिस कार भी। लेकिन तब ब्यूरो स्मार्टफोन को अनलॉक करना और अपने सिस्टम की सुरक्षा कमजोर करना आसान बनाना चाहता है।

हां, जो फोन अनियंत्रित जांच अनलॉक करना मुश्किल होता है लेकिन यह एक बड़ी कहानी याद करती है ऑनलाइन अपराध तेजी से बढ़ रहा है, और हमले अधिक परिष्कृत हो रहे हैं। जांचकर्ताओं को अनलॉक करने के लिए फोन आसान बनाते हुए आम लोगों के ऑनलाइन खातों को सुरक्षित करने के लिए सबसे अच्छा तरीका कम हो जाएगा एफबीआई इस नीति को आगे बढ़ाने के लिए यह एक गलती है।

के बारे में लेखक

सुसान लांडाऊ, कंप्यूटर साइंस के प्रोफेसर, कानून और कूटनीति और साइबर सुरक्षा, टफ्ट्स विश्वविद्यालय

यह आलेख मूलतः पर प्रकाशित हुआ था वार्तालाप। को पढ़िए मूल लेख.

इस लेखक द्वारा पुस्तकें

at इनरसेल्फ मार्केट और अमेज़न